Cyberbezpieczeństwo

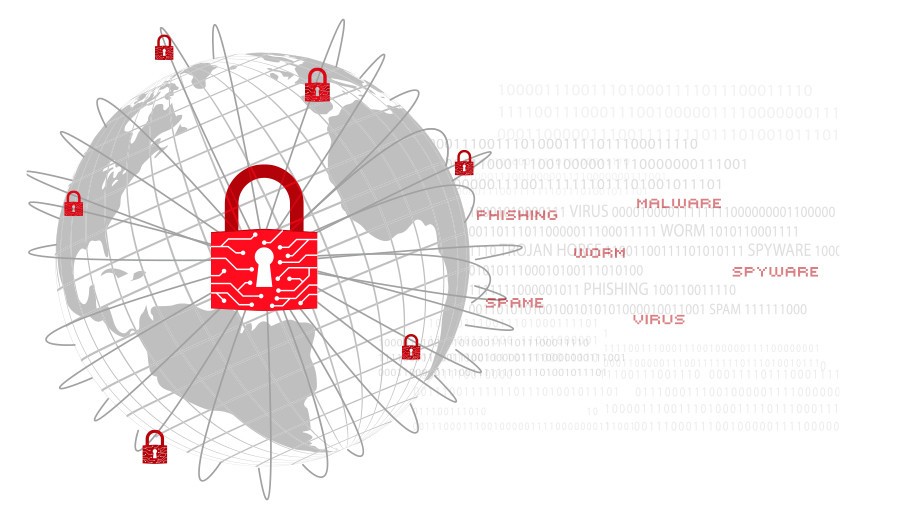

Zajmujemy się całym cyklem życia cyberbezpieczeństwa: identyfikacją, ochroną, wykrywaniem, reagowaniem i odzyskiwaniem danych

Kompleksowa ochrona w coraz bardziej złożonym cyfrowym świecie

W GMV chronimy najważniejsze aktywa naszych klientów przed zaawansowanymi cyberzagrożeniami, stosując kompleksowe podejście oparte na pięciu filarach cyberbezpieczeństwa: identyfikacji, ochronie, wykrywaniu, reagowaniu oraz odzyskiwaniu. Nasze usługi obejmują zarówno ochronę infrastruktury technologicznej, jak i opracowywanie własnych rozwiązań w zakresie odporności operacyjnej, zgodności z przepisami oraz cyberobrony.

Nasz model cyberbezpieczeństwa jest zgodny z inicjatywami europejskimi, spełnia wymogi przepisów (NIS2, CRA, DORA, ENS itp.), a także zaspokaja potrzebę budowania odpornych organizacji, zdolnych do przewidywania, opierania się oraz odzyskiwania sprawności po każdym zagrożeniu cyberbezpieczeństwa.

- W kwestii cyberbezpieczeństwa nie da się zarządzać tym, co nie jest znane. Zazwyczaj brak wiedzy wynika z braku wizji tego, co się dzieje.

- Przewidywanie większości przypadków cyberprzestępstwa jest możliwe dzięki dokładnej analizie wielu źródeł informacji. Zarówno technologia, jak i specjaliści są przygotowani do zarządzania nimi w czasie rzeczywistym lub z opóźnieniem.

- Jeśli posiadasz informacje o działalności Twojej organizacji w zakresie cyberbezpieczeństwa, to po prostu je przechowujesz, czy też używasz ich do podejmowania najlepszych decyzji?

- Dane stały się jednym z najcenniejszych aktywów w organizacji. Dlatego są chętnie wykorzystywane do celów niezgodnych z prawem.

- Transformacja cyfrowa jest nie do pojęcia bez danych, dlatego też cyberbezpieczeństwo musi być domyślnie uwzględnione już podczas projektowania danego systemu czy rozwiązania.

- Dane są generowane, pozyskiwane, wykorzystywane, przechowywane, przesyłane... Jaką kontrolę cyberbezpieczeństwa i prywatności stosujesz we wszystkich tych fazach?

- Usługi w chmurze ostatecznie ugruntowały swoją pozycję we wszystkich sektorach, obsługując dane i uruchamiając aplikacje biznesowe jako kolejna infrastruktura korporacyjna, czasami nie w pełni wykorzystywana.

- Pozwala to na nowy sposób dostarczania usług w zakresie cyberbezpieczeństwa, szybciej, na większą skalę i bardziej elastycznie.

- Czy wykorzystujesz wszystkie możliwości, jakie dają usługi w chmurze, aby wykryć zaawansowane złośliwe oprogramowanie lub powstrzymać ataki DoS?

- DevOps to nowy paradygmat, który został wprowadzony dzięki swoim zaletom przy tworzeniu i wdrażaniu aplikacji korporacyjnych, co wymaga określonego sposobu pracy.

- SecDevOps obejmuje kontrole cyberbezpieczeństwa w różnych fazach cyklu iteracyjnego DevOps, które są w pełni zintegrowane z tym cyklem.

- W jaki sposób można pogodzić interesy działów rozwoju, operacji i cyberbezpieczeństwa?

- Wykrywanie oszustw i zapobieganie im wymaga wykorzystania najlepszych talentów oraz najlepszych technologii poprzez multidyscyplinarne grupy. Zarządzanie nimi może być nie lada wyzwaniem.

- Sztuczną inteligencję można wykorzystywać w sposób dokładny i całkowicie spersonalizowany odpowiednio do rodzaju oszustwa, które ma być zwalczane.

- Czy angażujesz się wystarczająco na rzecz skutecznego zwalczania oszustw?

- Zarządzanie tożsamością jest prawdopodobnie podstawowym filarem cyberbezpieczeństwa na wszystkich poziomach i, paradoksalnie, jest często zaniedbywane, ponieważ ciężko je odpowiednio zdefiniować oraz wdrożyć.

- Można je rozpatrywać w perspektywie korporacyjnej, np. tożsamości w ramach całej organizacji, lub bardziej szczegółowej, np. w przypadku zarządzania uprzywilejowanymi użytkownikami. Ważna jest też perspektywa globalna, np. zarządzanie tożsamością w chmurze w scenariuszach zakładających mobilność.

- Jak zamierzasz zarządzać tożsamością urządzeń IoT, których pojawia się coraz więcej?

Checker ATM Security® to wiodący na rynku produkt z zakresu cyberbezpieczeństwa, zaprojektowany specjalnie z myślą o bankomatach i infokioskach. Checker® pomoże Ci chronić Twoją sieć bankomatów przed atakami logicznymi, spełniając równocześnie wymagania normy PCI-DSS, w sposób szybki oraz skuteczny, nawet w przypadku nieobsługiwanych wersji systemu operacyjnego bankomatów.

Produkty

Kompleksowe i efektywne rozwiązanie dla bankomatów

Produkty

Usługa zarządzania lukami w zabezpieczeniach

- Pojawia się coraz więcej przepisów i uregulowań, które wymagają pewnych poziomów cyberbezpieczeństwa i prywatności (a do nich należy jeszcze dodać te już obowiązujące).

- Ich przestrzeganie, poza tym, że jest obowiązkowe, stanowi okazję do zwiększenia poziomu cyberbezpieczeństwa i ochrony prywatności w Twojej organizacji.

- Czy możesz wykazać, że Twoja organizacja wdrożyła środki cyberbezpieczeństwa wymagane przez obowiązujące przepisy, aby poradzić sobie ze zgłoszonym przypadkiem cyberprzestępczości?

- Rzeczywistość pokazuje, że należy zarządzać niedbałymi zachowaniami grup zorganizowanych lub osób, które mogą nawet należeć do naszej organizacji.

- Rekonstrukcja przeszłych działań, które spowodowały szkody w organizacji, jest bardzo skuteczną metodą doskonalenia i uczenia się. Pozwala ona na określenie co, kto, kiedy, jak i dlaczego.

- Jeśli Twoja organizacja padnie ofiarą kradzieży danych, w jaki sposób zbierzesz dowody niezbędne do wskazania odpowiedzialności?

| Usługi reaktywne | Usługi proaktywne |

|---|---|

|

|

|

|

|

|

| |

|

System kontroli dostępu użytkownika

Kompleksowe i efektywne rozwiązanie dla bankomatów

Ochrona naziemnych segmentów misji kosmicznych

Usługa zarządzania lukami w zabezpieczeniach

Zautomatyzowany pentesting oparty na sztucznej inteligencji

Rozwiązanie dla przedsiębiorstw służące do zdalnego przywracania działania systemów Windows

Witamy w systemie wymianie informacji 2.0

Zarządzanie sieciami dystrybucji kwantowej kluczy za pomocą bezpiecznych, interoperacyjnych i opartych na sztucznej inteligencji usług kluczy.