Entdecken Sie die Welt der Cybersecurity: Eine CTF-Wettbewerbserfahrung

Die Cybersicherheit ist ein sich schnell entwickelnder Bereich der IT. Um mit den neuesten Techniken und Schwachstellen, die in einer zunehmend digitalisierten Welt entdeckt werden, Schritt zu halten, müssen Profis und Amateure in dieser Disziplin ständig lernen, forschen und üben. Eine Möglichkeit, sich fit zu halten, sind Hacking-Wettbewerbe, bekannt als CTF (Capture The Flag). Bei diesen Wettbewerben testen die Teilnehmer ihre Fähigkeiten zum Spaß, aus Sportsgeist und manchmal auch für ein wenig Geld. In diesem Artikel werde ich Ihnen kurz über unsere Erfahrungen bei der Teilnahme an dem von GMV gesponserten CTF-Wettbewerb berichten, der von der Organisation Sugus veranstaltet wurde, die wiederum von Studierenden und Absolventen der Fakultät für Informatik an der Universität Valladolid gegründet wurde diesen geleitet wird.

Unsere Teilnahme verdanken wir vor allem unserem Kollegen Juan Álvarez-Ossorio, der als Cybersecurity-Experte bei GMV arbeitet und über umfangreiche Erfahrungen mit dieser Art von Wettbewerb verfügt. Es ist kein Geheimnis, dass sich viele Softwareentwickler oder IT-Ingenieure von der Idee, in die Welt der Cybersicherheit einzusteigen, angezogen fühlen, aber dann zurückschrecken, sobald Sie sich der schieren Menge und Komplexität der Informationen bewusst werden. Juan hatte bereits im letzten Jahr zusammen mit anderen GMV-Kollegen an der ersten Ausgabe teilgenommen und bei dieser Gelegenheit Alberto Gentil und mich, Boris Treccani, ermutigt, Teil des Teams zu werden, das GMV in diesem Jahr vertreten würde. Aufgrund seiner Erfahrung mit dieser Art von Aktivitäten übernahm Juan die Funktion als Trainer und Kapitän und stellte zur Vorbereitung auf den Wettbewerb eine Reihe von Ressourcen und Übungen zusammen.

Die CTFs deckten verschiedene Bereiche ab, wie z. B. Kryptographie, Forensik, Steganographie, Ausnutzung von Systemschwachstellen, Speichermanipulation, Ausnutzung von Schwachstellen im Web-Kontext sowohl auf der Client- als auch auf der Serverseite und vieles mehr.

Dieses Trainingsprogramm begann bereits mehrere Monate vor dem Wettbewerb. Wir nahmen sogar an einigen Online-CTFs teil, um uns mit dem Format des Wettbewerbs vertraut zu machen und an das Zeitmanagement zu gewöhnen. Schließlich mussten wir beim Wettbewerb in begrenzter Zeit möglichst viel bewältigen und auch lernen, unter Druck zu arbeiten.

Die Teilnahme an diesen Online-CTFs vermittelte uns auch eine Vorstellung davon, wie weit wir mit unserem Training vorangeschritten waren, obwohl es sich offen gesagt um Veranstaltungen mit freiem Eintritt handelte, an denen Tausende von Teams teilnahmen, und die im Allgemeinen im Vergleich zu unserem Stand der Vorbereitung auf einem viel fortgeschritteneren Niveau stattfanden.

Wir begannen auch, eine Seite mit Ressourcen und Scripts vorzubereiten, die wir zur Lösung der Trainingsübungen verwendet hatten, mit Codefragmenten oder Notizen, von denen wir glaubten, dass sie beim Wettbewerb nützlich sein würden und uns wertvolle Minuten sparen könnten, damit wir uns beim Wettbewerb nicht erst daran erinnern müssen, wie die Prozesse ausgeführt wurden. Wir versuchten, eine Toolbox zu erstellen, die uns während des Wettbewerbs eventuell nützlich sein könnte.

Außerdem mussten wir die Maschinen, mit denen wir antreten würden, vorbereiten und die Software installieren, die wir für die Herausforderungen in den verschiedenen Kategorien möglicherweise benötigen würden. Wir benötigten Programme für die stenografische Analyse von Audio, Bildern und Videos, Texteditoren für die Erstellung von Scripts, Bibliotheken für die Dateimanipulation und -analyse, forensische Analysesoftware und verschiedene andere Tools, die wir möglicherweise benötigen würden, damit wir keine Zeit damit verschwenden, sie während des Wettbewerbs herunterzuladen.

Nachdem wir unserem Tisch zugewiesen worden waren, begannen wir damit, unsere Ausrüstung aufzubauen und den Anweisungen und Durchsagen der Organisatoren zu folgen. Zu Beginn der Veranstaltung erhielten wir die notwendigen Zugangsdaten für die Seite mit den Aussagen zu den zu lösenden Aufgaben.

Die Herausforderungen konnten sich jeweils auf einen bestimmten Bereich der Cybersicherheit oder eine Kombination aus mehreren Disziplinen beziehen. Zu jeder Herausforderung gab es eine Aufgabenstellung mit Angaben über Ansätze bzw. Hinweise zur Lösung des Problems. Je nach Schwierigkeitsgrad der Herausforderung wird eine Punktzahl zugewiesen.

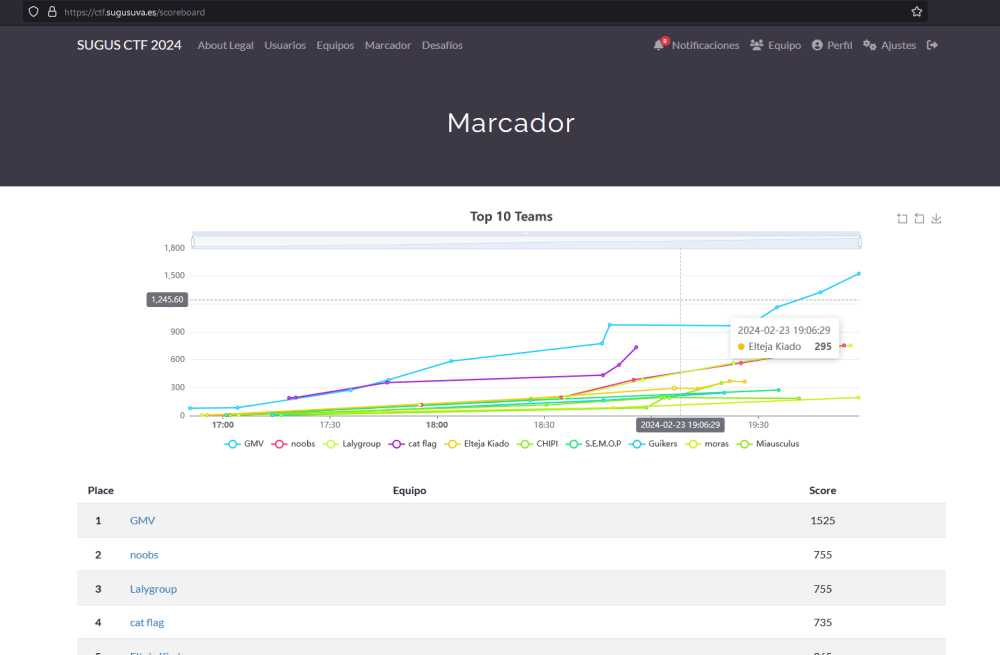

Im speziellen Fall dieses CTFs war das Punktesystem dynamisch, d. h. der Wert einer Aufgabe wurde durch die Anzahl der Teams bestimmt, die sie lösen konnten. Je mehr Teams die Aufgabe lösten, desto weniger Punkte erhielt die Aufgabe. Außerdem erlaubte die Aufgabenstellung, Punkte gegen zusätzliche Hinweise zu tauschen, falls das Team bei einer bestimmten Aufgabe nicht weiterkam. Dies ist jedoch in der Regel keine gute Idee, da dies im Vergleich zu Teams, die dieselbe Aufgabe ohne diesen Hinweisaustausch lösen, eine Benachteiligung darstellt.

Zunächst lasen wir die einzelnen Aufgaben kurz durch, um ein allgemeines Gefühl dafür zu bekommen, womit wir es zu tun hatten, und um Prioritäten zu setzen, damit wir so schnell wie möglich die maximale Anzahl an Punkten sammeln konnten.

Es gab kryptografische Herausforderungen, die denen, die wir geübt hatten, sehr ähnlich waren und deren Lösung wir praktisch sofort parat hatten. Alberto wollte seinerseits einige Herausforderungen im Zusammenhang mit dem IoT (Internet of Things) angehen, bei dem es in der Regel um mit dem Internet verbundene Geräte geht. Ziel ist hier, die Schwachstelle zu finden, durch die eine Verbindung mit dem Gerät hergestellt und kontrolliert werden kann. (Konkret hatte das Veranstaltungsteam Überwachungskameras vorbereitet und auf dem Campus versteckt. Sie waren auf eine Tafel mit dem Antwortsatz bzw. der Flagge gerichtet, die wir im Antwortfeld der Herausforderung angeben mussten, um den Punkt zu erhalten).

Juan widmete sich den Herausforderungen der Steganografie, der forensischen Analyse, des Reverse Engineering und der Pwn- oder Binary-Exploitation, also den ausführbaren Dateien, die wir alle kennen und verwenden (.exe und ähnliche). Binary Exploitation ist ein umfangreiches und vielseitiges Thema in der Welt der Cybersicherheit, aber grundsätzlich ist es der Vorgang, eine Schwachstelle in einem Programm zu finden und auszunutzen, um Daten und Privilegien auf dem Rechner zu erlangen oder das Verhalten des Programms so zu verändern, dass es das tut, was der Angreifer beabsichtigt.

Es ist erwähnenswert, dass diese Disziplinen nicht von Natur aus böswillig sind, denn durch das Studieren und Experimentieren damit, wie man in bestehende Systeme einbricht, ist es möglich, Gegenmaßnahmen zu verstehen und zu entwerfen, um Angriffe durch böswillige Akteure zu verhindern und die Sicherheit zu stärken.

Zu Beginn der zweiten Stunde des Wettbewerbs konnten wir die Aufgaben in einem guten Tempo lösen: Alberto mit IoT, Juan mit binärer Ausbeutung und ich mit der Kryptographie. Trotzdem hatten wir während eines Großteils des Wettbewerbs ein Team, das uns ständig „auf den Fersen“ war und uns nicht den Luxus erlaubte, uns zu entspannen.

Selbst Juan, der ein erfahrener Veteran ist, war von diesem Team beeindruckt, denn wann immer wir die Antwort auf eine Herausforderung herausfanden und Vorsprung gewannen, kam uns dieses Team schnell wieder näher. Im Grunde genommen könnte jede schlechte Entscheidung in Bezug auf das Zeitmanagement oder die Entscheidung, welche der verfügbaren Herausforderungen wir in Angriff nehmen, dazu führen, nur den zweiten Platz zu erreichen.

Nach etwa 3 Stunden gelang es uns, mehrere Herausforderungen zu lösen, die niemand sonst geschafft hatte. Wir erhielten dafür Bestnoten und hatten damit einen komfortablen Abstand zum Zweitplatzierten, so dass wir das Gefühl hatten, genug Spielraum zu haben, um einige andere zu versuchen, die uns potentiell unlösbar erschienen.

Als wir uns der 4-Stunden-Marke näherten, hatten wir es geschafft, die Punktzahl des zweiten Platzes mit 1500 Punkten zu verdoppeln und uns den ersten Platz zu sichern.

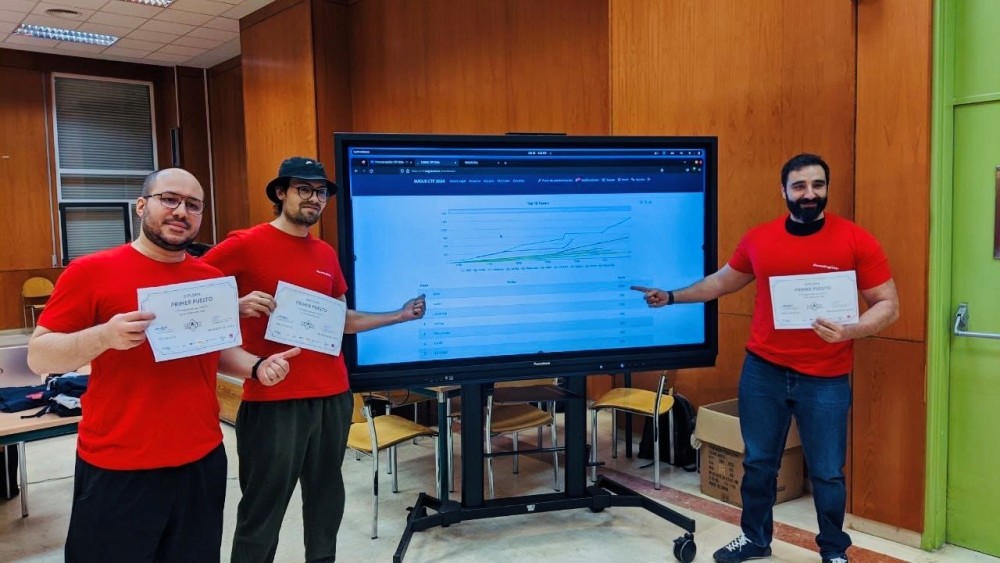

Für mich persönlich war das Gefühl, den Wettbewerb zu gewinnen, wie der Beginn einer schönen und langen Reise. Außerdem waren meine Kollegen ziemlich glücklich und stolz auf das Ergebnis von so viel Mühe und investierten Stunden. Diesmal war der Preis für die ersten Plätze ein Set mit POP-Materialien (Stifte, Rucksack, Tragetasche, Aufkleber, UVA-Kapuzenpullis usw.) und ein Zertifikat. Das Team, das uns über weite Strecken des Wettkampfs auf den Fersen war, erreichte am Ende den 4. Platz. Als wir mit ihnen sprachen, um herauszufinden, was ihnen passiert war, erklärten sie uns, dass eines der Teammitglieder gegen Ende der dritten Stunde bei der Lösung einer Aufgabe nicht mehr weiterkam. Anstatt ihre Anstrengungen zu teilen und zu versuchen, andere Probleme parallel zu lösen, wandte sich das gesamte Team dem Problem zu, das einem Teammitglied Probleme bereitete, und diese Entscheidung kostete sie das Podium.

Es war eine lohnende Erfahrung, die mich gelehrt hat, dass die Cybersicherheit eine komplexe und riesige Welt ist, aber mit guter Planung, Hingabe, Ausdauer und ein wenig Orientierung leicht eine sinnvolle, lohnende, glamouröse und aufregende Karriere werden kann.

Abschließend möchte ich der Organisation Sugus und GMV dafür danken, dass sie diese Veranstaltung möglich gemacht haben, und ich möchte betonen, wie wichtig es ist, dass Unternehmen wie GMV diese Art von IT-bezogenen Wettbewerben unterstützen, die zur Ausbildung und zur Förderung der Exzellenz zukünftiger Fachkräfte in diesen Bereichen beitragen.

Autor: Boris Pietro Treccani Gómez