Cyberbezpieczeństwo centrów kontroli

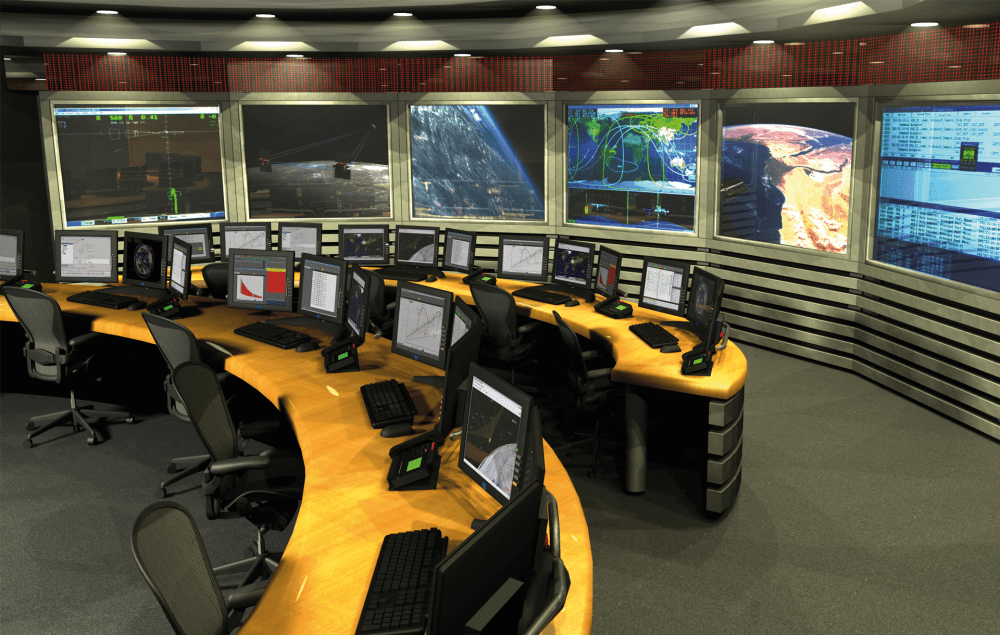

Centra kontroli to najbardziej wrażliwe elementy trwającej misji. Są one oczami, uszami, mózgiem i mięśniami wszystkich misji. Wszystko, co dzieje się w trakcie misji, odbywa się właśnie w centrum kontroli. Dlatego tak istotne jest, aby centrum to zachowywało się niezawodnie i było solidnie chronione w obliczu każdego możliwego scenariusza, jaki – w zależności od misji – mógłby zagrozić jego poufności, integralności czy dostępności. Sytuacje zagrożenia mogą pojawić się na skutek celowych ataków (zewnętrznych lub wewnętrznych) albo w następstwie niefortunnych działań użytkowników (takich jak pracownicy, kontrahenci itp.), które były podejmowane w dobrej wierze.

Po przeprowadzeniu dogłębnej analizy ryzyka należy zastosować szereg środków w celu zmniejszenia negatywnego oddziaływania wspomnianych zagrożeń zgodnie z koncepcją tzw. głębokiej obrony. Niejednokrotnie użycie tych środków podyktowane jest również wewnętrznymi bądź zewnętrznymi przepisami, których musi przestrzegać operator lub centrum kontroli.

Problem polega na tym, że centra kontroli mają bardzo specyficzne cechy, które uniemożliwiają zastosowanie rozwiązań powszechnie wykorzystywanych w innych infrastrukturach IT. Wyraźnym tego przykładem jest uwierzytelnianie i autoryzacja użytkownika. W centrach kontroli komputery muszą być zawsze włączone i pokazywać dane telemetryczne, tak aby operatorzy mogli natychmiast wykryć wszelkie anomalie i odpowiednio zareagować. 24-godzinny tryb funkcjonowania wymaga również nieprzerwanego monitorowania i możliwie płynnej zmiany pracowników na stanowiskach. W związku z tym preferowanym modelem działania może być korzystanie przez kontrolerów lub operatorów z kont ogólnych zamiast indywidualnych i ograniczenie do minimum mechanizmów uwierzytelniania.

Niemniej jednak ograniczenie dostępu do stanowisk roboczych w centrum kontroli oraz zapewnienie identyfikowalności to ważne środki odstraszające i wykrywające zagrożenia wewnętrzne (mało prawdopodobne, ale o dużej skali intensywności). Środki te są także skutecznymi mechanizmami poprawy identyfikowalności działań użytkowników, prowadząc do ograniczania złych praktyk i doskonalenia kształcenia operatorów.

Mamy zatem do czynienia z pewną dwoistością: z jednej strony uwierzytelnianie i autoryzacja użytkowników oraz identyfikowalność stanowisk roboczych stanowią istotne elementy kontroli bezpieczeństwa, często obowiązkowej dla zachowania zgodności z przepisami, ale z drugiej strony nie istnieją żadne rozwiązania technologiczne, które pasowałyby do specyficznych cech i właściwości centrów kontroli. Problem tej dwoistości jest zazwyczaj rozwiązywany poprzez wprowadzenie ścisłej fizycznej kontroli dostępu do pomieszczenia centrum, dysponowanie zespołem zaufanych i dobrze wyszkolonych operatorów oraz akceptację ryzyka szczątkowego.

Firma GMV pracowała nad tą kwestią i proponuje konkretne rozwiązanie mające na celu ochronę stanowisk roboczych w centrach kontroli – Biolock. Narzędzie to umożliwia zapewnienie ciągłej widoczności stanowisk roboczych z danymi telemetrycznymi. Jednocześnie blokuje wszelką interakcję z nimi, dopóki użytkownik nie zostanie należycie uwierzytelniony. Bardzo szybko uwierzytelnia użytkownika za pomocą karty zbliżeniowej. Stanowisko robocze pozostaje odblokowane przez cały czas trwania interakcji między nim a użytkownikiem oraz ulega ponownemu automatycznemu zablokowaniu, gdy użytkownik jest bezczynny.

Rozwiązanie to jest kontrolowane i monitorowane z centralnego serwera, który umożliwia zarządzanie uprawnieniami użytkowników, stanowiskami roboczymi i rejestrami, a także rejestrowanie dostępów do systemów.

Takie rozwiązania technologiczne pozwalają na zwiększenie bezpieczeństwa centrów kontroli oraz gwarantują zgodność z wewnętrznymi i zewnętrznymi przepisami z zakresu bezpieczeństwa. Czynią to poprzez rejestrowanie tego, kto i kiedy uzyskuje dostęp do każdego ze stanowisk roboczych. Wszystko to odbywa się bez utrudniania ważnej pracy operatorów, bez żadnego wpływu na wyświetlanie danych na poszczególnych monitorach i przy minimalnym oddziaływaniu na proces uwierzytelniania użytkowników w celu obsługi stanowisk roboczych.

Autor(ka): Julio Vivero