Odkryj świat cyberbezpieczeństwa – doświadczenie w konkursie CTF

Cyberbezpieczeństwo to szybko rozwijający się obszar informatyki. Profesjonaliści i amatorzy w tej dyscyplinie muszą stale uczyć się, analizować i praktykować, aby nadążyć za najnowszymi technikami i lukami w zabezpieczeniach, które są wykrywane w coraz bardziej zdigitalizowanym świecie. Jednym ze sposobów na utrzymanie kondycji są zawody hakerskie zwane CTF („Capture The Flag”, czyli „Zdobądź flagę”). Uczestnicy sprawdzają w nich swoje umiejętności w poszukiwaniu rozrywki, popularności, a czasem i pieniędzy. W tym artykule przedstawię pokrótce nasze doświadczenia związane z uczestnictwem w konkursie CTF sponsorowanym przez GMV i organizowanym przez grupę Sugus, stworzoną oraz prowadzoną przez studentów i absolwentów Wydziału Informatyki Uniwersytetu w Valladolid.

Nasz udział był w dużej mierze zasługą naszego kolegi Juana Álvareza-Ossorio, który pracuje jako specjalista ds. cyberbezpieczeństwa w GMV i ma duże doświadczenie w tego typu konkursach. Nie jest tajemnicą, że wielu programistów czy inżynierów IT jest podekscytowanych perspektywą wkroczenia do świata cyberbezpieczeństwa, ale onieśmiela ich sama ilość i złożoność informacji. Juan brał już udział w zeszłorocznej edycji wraz z innymi kolegami z GMV i przy tej okazji zachęcił Alberto Gentila oraz mnie, Borisa Treccaniego, do stworzenia zespołu, który będzie reprezentował GMV w tym roku. Ze względu na swoje doświadczenie w tej dziedzinie Juan został naszym trenerem i kapitanem zespołu, opracowując serię materiałów oraz ćwiczeń, które pomogły nam przygotować się do konkursu.

Obejmowały one różne obszary, takie jak kryptografia, analiza ekspercka, steganografia, wykorzystywanie luk w systemie, manipulacja pamięcią, wykorzystywanie luk w kontekście sieciowym zarówno po stronie klienta, jak i serwera.

Ten program treningowy rozpoczęliśmy kilka miesięcy przed konkursem i uczestniczyliśmy też w kilku CTF-ach online, aby zapoznać się z formatem zawodów oraz nauczyć się zarządzania czasem, w celu optymalnego wykorzystania tego, który będziemy mieć do dyspozycji podczas konkursu, a także oswojenia się z pracą pod presją.

Uczestnictwo w tych internetowych CTF-ach pozwoliło nam również zorientować się, jak daleko zaszliśmy w naszym szkoleniu, chociaż – szczerze mówiąc – były to darmowe wydarzenia, w których brały udział tysiące zespołów i ogólnie były na znacznie bardziej zaawansowanym poziomie niż ten, na który byliśmy wówczas gotowi.

Zaczęliśmy również przygotowywać – zamiast zapamiętywać, jak należy wykonywać procesy w biegu – stronę z zasobami i skryptami używanymi do wykonywania ćwiczeń szkoleniowych, z fragmentami kodu lub notatkami, które naszym zdaniem byłyby przydatne w czasie zawodów i pomogłyby zaoszczędzić cenne minuty. Staraliśmy się opracować zestaw narzędzi, który mógłby być użyteczny podczas konkursu.

Ponadto musieliśmy przygotować nasz sprzęt, instalując oprogramowanie potrzebne do rywalizacji w różnych kategoriach, aby nie tracić czasu na jego pobieranie podczas konkursu. Zainstalowaliśmy programy do analizy stenograficznej audio, obrazów i wideo, edytory tekstu do scriptingu, biblioteki przydatne do manipulowania plikami oraz do ich analizy, oprogramowanie do analiz eksperckich, a także różne inne niezbędne narzędzia.

Po przydzieleniu nam stołu zaczęliśmy rozstawiać sprzęt, uważnie słuchając instrukcji i komunikatów organizatorów. Na początku wydarzenia otrzymaliśmy niezbędne dane uwierzytelniające, aby uzyskać dostęp do strony z opisami zadań do rozwiązania.

Każde zadanie mogło dotyczyć konkretnego obszaru cyberbezpieczeństwa lub stanowić kombinację kilku dyscyplin. Każde zadanie miało opis przedstawiający krótką historię ze wskazówkami, które pomogą rozwiązać problem, a w zależności od trudności zadania przypisywana była punktacja.

W tym konkretnym przypadku CTF-a system punktacji był dynamiczny: punktacja zadania zależała od liczby zespołów, które zdołały je rozwiązać – im więcej drużyn je rozwiązało, tym mniej punktów przydzielano za dane zadanie. Ponadto w ramach opisu istniała możliwość wymiany punktów na dodatkowe wskazówki w przypadku, gdy zespół utknął w jakimś martwym punkcie, ale zwykle nie jest to dobry pomysł, ponieważ stawia cię to w niekorzystnej sytuacji w porównaniu z zespołami, które rozwiązują to samo zadanie bez uciekania się do obniżenia punktacji w wyniku dodatkowych wskazówek.

Zaczęliśmy od krótkiego zapoznania się z opisami każdego zadania, aby zorientować się, z czym mamy do czynienia i ustalić priorytety w celu jak najszybszego zgromadzenia jak największej liczby punktów.

Niektóre zadania kryptograficzne były dość podobne do tych, które ćwiczyliśmy, więc niemal natychmiast wiedzieliśmy, jak je rozwiązać. Alberto postanowił zmierzyć się z kilkoma zadaniami związanymi z IoT (Internet of Things), w większości przypadków obejmującymi urządzenia podłączone do Internetu. Polegały one na znalezieniu luk, które pozwalają na nawiązanie połączenia z urządzeniem oraz na kontrolowanie go (w tym przypadku były to kamery monitoringu zainstalowane przez zespół wydarzenia i ukryte na terenie kampusu, które pokazywały tablicę z hasłem odpowiedzi lub flagę, którą musieliśmy podać w polu odpowiedzi zadania, aby otrzymać punkt).

Natomiast Juan podjął się wykonania zadań związanych ze steganografią, analizą ekspercką, inżynierią odwrotną i pwn czy eksploitacją binarną, na plikach wykonywalnych, które wszyscy znamy i których używamy (.exe i podobne). Eksploitacja binarna to obszerny i zróżnicowany obszar w świecie cyberbezpieczeństwa, ale można ją podsumować następująco: jest ona działaniem polegającym na znalezieniu oraz wykorzystaniu luki w zabezpieczeniach programu, aby uzyskać dane i uprawnienia w sprzęcie lub zmodyfikować funkcjonowanie programu w celu realizacji działań przewidzianych w ramach ataku hakerskiego.

Warto wspomnieć, że dyscypliny te nie są z natury złośliwe, ponieważ poprzez badanie naruszeń istniejących systemów możliwe jest ich zrozumienie, a także zaprojektowanie rozwiązań służących do zapobiegania incydentom bądź wzmocnienia bezpieczeństwa w przypadku rzeczywiście złośliwych naruszeń.

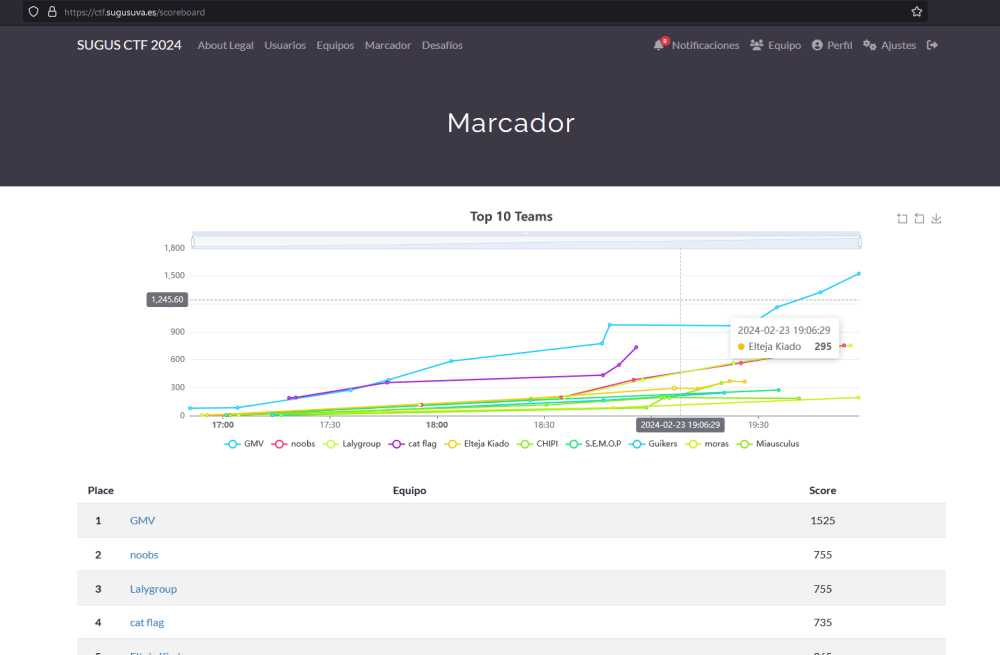

Od drugiej godziny zawodów zaczęliśmy rozwiązywać zadania w dobrym tempie: Alberto pracował nad IoT, Juan nad eksploitacją binarną, a ja nad kryptografią, przy czym przez znaczną część konkursu mieliśmy zespół, który ciągle deptał nam po piętach i nie dawał nam chwili wytchnienia.

Nawet Juan, który jest zaprawionym w bojach weteranem, był pod wrażeniem tego zespołu, ponieważ za każdym razem, gdy uzyskiwaliśmy odpowiedź, rozwiązywaliśmy zadanie i zyskiwaliśmy dystans, ten zespół szybko do nas doganiał. Zasadniczo każda zła decyzja w zakresie zarządzania czasem lub wyboru zadania, z którym zdecydowaliśmy się zmierzyć, mogły pozbawić nas zwycięstwa.

Około trzeciej godziny udało nam się zaliczyć kilka zadań, których nikt inny nie zdołał rozwiązać, więc otrzymaliśmy za nie najwyższe oceny i zwiększyliśmy dystans w stosunku zespołu na drugiej pozycji. Stwierdziliśmy zatem, że mamy wystarczająco dużo luzu, aby zmierzyć się z innymi zadaniami, pomimo że uznaliśmy je za potencjalne niekończące się „królicze nory”.

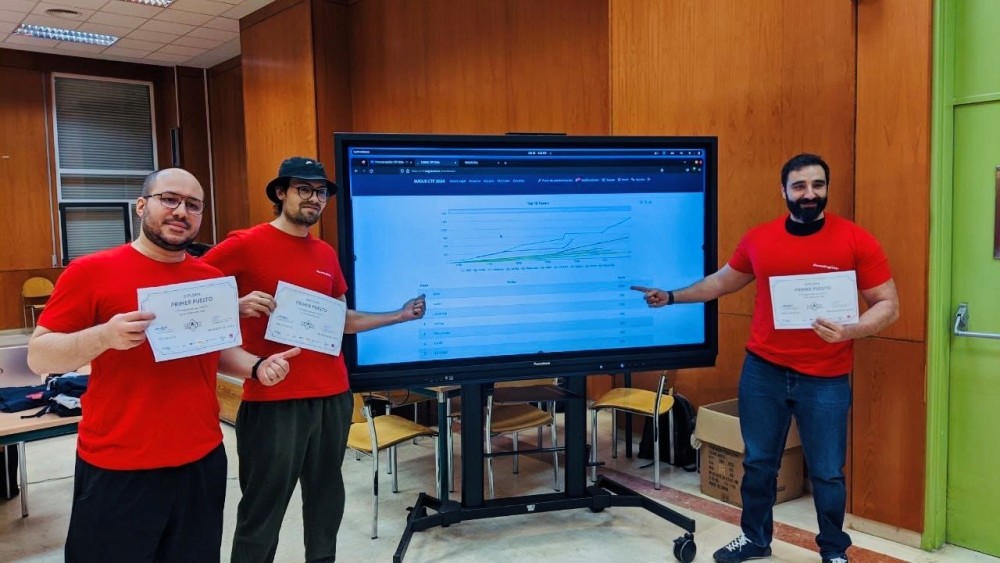

Tuż przed upływem czwartej godziny i końcem konkursu udało nam się podwoić wynik w stosunku do zespołu na drugim miejscu, a wynik 1500 punktów zapewnił nam zwycięstwo.

Uważam, że poczucie wygranej w tym konkursie było jak dobry początek długiej podróży. Ponadto moi koledzy byli bardzo zadowoleni i dumni z tego doskonałego wyniku oraz z wysiłku włożonego w przygotowania. W tym przypadku pierwsze miejsca były premiowane zestawem materiałów POP (długopisy, plecak, torba, naklejki, hoodies UVA itp.) oraz certyfikatem. Zespół, który przez znaczną część konkursu deptał nam po piętach, ostatecznie zajął 4. miejsce. Kiedy rozmawialiśmy z nimi, aby dowiedzieć się, co się stało, wyjaśnili, że w pobliżu trzeciej godziny jeden z nich utknął, próbując rozwiązać jedno zadanie. Wtedy cały zespół zajął się tym zadaniem, zamiast skupić się na innych równoległych problemach, i ta decyzja pozbawiła ich miejsca na podium.

Było to bardzo ciekawym doświadczeniem, które sprawiło, że zdałem sobie sprawę z tego, jak złożonym i rozległym zagadnieniem jest cyberbezpieczeństwo. Niemniej jednak przy dobrym planowaniu, poświęceniu, wytrwałości oraz odrobinie ukierunkowania może się ono łatwo stać opłacalną, satysfakcjonującą i ekscytującą ścieżką kariery.

Podsumowując, chciałbym podziękować organizacji Sugus i GMV za umożliwienie mi uczestnictwa w tym wydarzeniu, a także podkreślić znaczenie działań firm takich jak GMV, wspierających tego typu konkursy związane z IT, które pomagają w kształceniu oraz zachęcają do doskonalenia umiejętności przyszłych specjalistów w tych dziedzinach.

Autor(ka): Boris Pietro Treccani Gómez