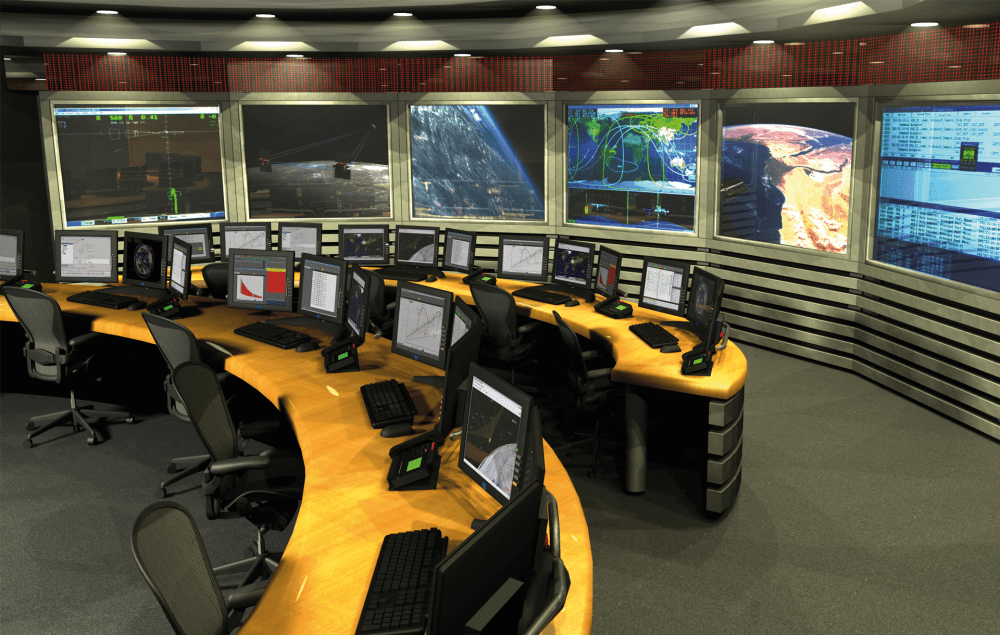

Os centros de controlo são o elemento mais vulnerável de uma missão em curso. São os olhos, os ouvidos, o cérebro e os músculos de todas as missões. Tudo o que acontece durante a operativa de uma missão ocorre no centro de controlo. Portanto, é primordial que este se comporte de forma fiável e que esteja bem protegido contra qualquer cenário que, em função da missão, possa pôr em risco a sua confidencialidade, integridade ou disponibilidade. Estes cenários de ameaça podem ter origem em ataques intencionais (externos ou internos) ou em acidentes provocados por ações bem-intencionadas de utilizadores (como funcionários, empreiteiros, etc.).

Após uma exaustiva análise de riscos, é preciso aplicar várias medidas para reduzir o impacto das ameaças referidas, seguindo um conceito de defesa em profundidade. Muitas vezes, estas medidas são também ditadas por regulamentos internos ou externos que o funcionário ou o centro de controlo devem cumprir.

O problema é que os centros de controlo têm características muito específicas que impedem aplicar soluções que são correntes noutras infraestruturas informáticas. A autenticação e autorização dos utilizadores é um claro exemplo. Nos centros de controlo, os computadores têm de estar sempre ligados e a mostrar dados de telemetria para que os operadores possam detetar de imediato qualquer anomalia e reagir. O funcionamento 24 horas também exige uma monitorização não interrompível e uma troca de serviço o mais fluida possível. Em consequência, é possível que se prefira ter contas genéricas para os controladores ou funcionários, em vez de individuais, e limitar ao mínimo os mecanismos de autenticação.

No entanto, restringir o acesso aos postos de trabalho do centro de controlo e dispor de rastreabilidade é um importante controlo dissuasivo e de deteção de ameaças internas (improváveis, mas de muito impacto), assim como um mecanismo eficaz para melhorar a rastreabilidade das ações para os utilizadores, reduzindo assim as más práticas e melhorando a formação dos funcionários.

Portanto, enfrentamos esta dualidade: por um lado, a autenticação e autorização de utilizadores e a rastreabilidade nos postos de trabalho são um importante controlo de segurança, com frequência obrigatório para cumprir o regulamento, mas, por outro, não há soluções tecnológicas que se enquadrem nas características específicas dos centros de controlo. Esta dualidade costuma resolver-se aplicando um estrito controlo de acesso físico à sala de controlo, tendo funcionários de confiança e bem formados e aceitando os riscos residuais.

A GMV trabalhou para resolver este cenário e propõe uma solução específica dirigida a proteger os postos de trabalho do centro de controlo: Biolock, que permite manter os postos de trabalho sempre visíveis com dados de telemetria, bloquear, ao mesmo tempo, qualquer interação com eles até que o utilizador se autentique e realizar a autenticação muito rapidamente com um cartão sem contacto. Permite também que o posto de trabalho permaneça desbloqueado enquanto o utilizador esteja a interagir com ele e voltar a bloqueá-lo automaticamente quando estiver inativo.

A solução é controlada e monitorizada a partir de um servidor central que permite gerir os privilégios do utilizador, os postos de trabalho e os registos, assim como registar os diferentes acessos aos sistemas.

Estas soluções tecnológicas permitem aumentar a segurança dos centros de controlo e garantir o cumprimento das regulações de segurança internas e externas, mediante um registo de quem e quando acede a cada estação de trabalho. Tudo isso sem entorpecer o importante trabalho dos operadores, sem qualquer impacto sobre a visualização dos diferentes monitores e com um impacto mínimo no processo de autenticação para interagir com as estações de trabalho.

Autor: Julio Vivero

Comentários